یک تعریف متداول هک، عمل به خطر انداختن دستگاهها و شبکههای دیجیتال ازطریق دسترسی غیرمجاز به یک حساب کاربری یا سیستم رایانهای است. در واقع، هک عمل شناسایی و سپس بهرهبرداری از نقاط ضعف در یک سیستم یا شبکه کامپیوتری است که معمولاً برای دسترسی غیرمجاز به دادههای شخصی یا سازمانی بهکار میرود.

هک کردن همیشه یک عمل مخرب نیست، اما معمولاً با فعالیت غیرقانونی و سرقت اطلاعات توسط مجرمان سایبری مرتبط است.

در ضمن اگر بهدنبال راهکارهایی، برای بالابردن امنیت کامپیوتر خود هستید میتوانید مقالهی ما؛ امنیت کامپیوتر شخصی و روشهای بهبود آن را مطالعه کنید.

فهرست مطالب

هک کردن در امنیت سایبری چیست؟

هک در امنیت سایبری به سوءاستفاده از دستگاههایی مانند رایانهها، تلفنهای هوشمند، تبلتها و شبکهها برای آسیب رساندن یا خراب کردن سیستمها، جمعآوری اطلاعات کاربران، سرقت دادهها و اسناد یا اختلال در فعالیتهای مرتبط با دادهها اشاره دارد.

در دیدگاه سنتی، هکر یک برنامهنویس سرکش تنهاست که در کدنویسی و اصلاح نرمافزارها و سیستمهای سختافزاری کامپیوتر مهارت بالایی دارد. اما این دیدگاه محدود، ماهیت فنی و واقعی هک را پوشش نمیدهد. هکرها بهطور فزایندهای درحال رشد هستند و از روشهای حمله مخفیانه استفاده میکنند که کاملاً مورد توجه نرمافزارهای امنیت سایبری و تیمهای فناوری اطلاعات قرار نمیگیرد.

آنها همچنین در ایجاد بردارها و مسیرهای حمله که کاربران را فریب میدهند تا پیوستها یا پیوندهای مخرب را باز کنند و آزادانه دادههای شخصی حساس خود را واگذار کنند، مهارت بالایی دارند.

در نتیجه، هک امروزی بسیار فراتر از یک بچه عصبانی در اتاق خواب خود است. این یک صنعت چند میلیارد دلاری با تکنیکهای بسیار پیچیده و موفق است.

تاریخچه هک و هکرها

هک اولین بار بهعنوان یک اصطلاح در دهه 1970 ظاهر شد اما در دهه بعد محبوبیت بیشتری پیدا کرد. در نسخه 1980 مجله Psychology Today مقالهای با عنوان «مقالات هکر» در کاوش ماهیت اعتیادآور استفاده از رایانه، منتشر شد.

دو سال بعد، دو فیلم بهنامهای Tron و WarGames اکران شدند که در آن شخصیتهای اصلی به هک کردن سیستمهای کامپیوتری مشغول بودند که مفهوم هک را بهعنوان یک خطر بالقوه امنیت ملی به مخاطبان گستردهای معرفی کرد.

مطمئناً در اواخر همان سال، گروهی از نوجوانان سیستمهای رایانهای سازمانهای بزرگی مانند آزمایشگاه ملی لوس آلاموس، بانک امنیت پاسیفیک، و مرکز سرطان اسلون کترینگ را شکستند. یک مقاله در خبرنامه هفتگی که این رویداد را پوشش میداد، اولین موردی بود که از کلمه “هکر” با بار منفی که اکنون دارد، استفاده کرد.

این رویداد همچنین کنگره را به تصویب چندین لایحه در مورد جرایم رایانه ای سوق داد، اما این امر از حملات پرمخاطب به سیستمهای شرکتی و دولتی جلوگیری نکرد.

البته، مفهوم هک با انتشار اینترنت عمومی گسترش یافته است، که منجر به فرصتهای بسیار بیشتر و پاداشهای سودآور برای فعالیت هکرها شده است. همچنین طیف وسیعی از انواع هک و هکرها را به وجود آورد.

آشنایی با انواع هک و هکرها

معمولاً چهار عامل کلیدی وجود دارد که منجر به هک کردن وبسایتها یا سیستمها توسط بازیگران بد میشود:

1) سود مالی ازطریق سرقت جزئیات کارت اعتباری یا با کلاهبرداری از خدمات مالی،

2) جاسوسی شرکتها،

3) جهت به دست آوردن شهرت یا احترام

4) هک با حمایت دولتی که هدف آن سرقت اطلاعات تجاری و اطلاعات ملی است.

علاوهبر این، هکرهایی با انگیزههای سیاسی نیز وجود دارند که با افشای اطلاعات حساس هدفشان جلبتوجه عمومی است؛ مانند Anonymous، LulzSec و WikiLeaks،.

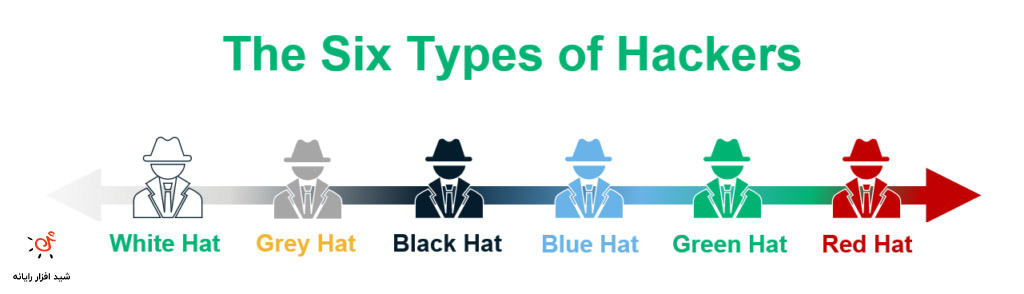

رایجترین انواع هکرها که این فعالیتها را انجام میدهند، عبارتند از:

هکرهای کلاه سیاه

هکرهای کلاه سیاه «افراد بد» صحنه هک هستند. آنها برای کشف آسیبپذیریها در سیستمها و نرمافزارهای رایانهای تلاش میکنند تا از آنها برای منافع مالی یا اهداف مخربتر مانند کسب شهرت، انجام جاسوسی شرکتی یا بهعنوان بخشی از کمپین هک دولت-ملت استفاده کنند.

اقدامات این افراد میتواند به کاربران رایانه و سازمانهایی که برای آنها کار میکنند آسیب جدی وارد کند. آنها میتوانند اطلاعات شخصی حساس را سرقت کنند، سیستمهای رایانهای و مالی را به خطر بیندازند و عملکرد وبسایتها و شبکههای مهم را تغییر دهند و یا از بین ببرند.

هکرهای کلاه سفید

هکرهای کلاه سفید را میتوان بهعنوان «آدمها یا بازیگران خوبی» دانست که سعی میکنند از طریق هک فعالانه از موفقیت هکرهای کلاه سیاه جلوگیری کنند.

آنها از مهارتهای فنی خود برای نفوذ به سیستمها برای ارزیابی و آزمایش سطح امنیت شبکه استفاده میکنند که بهعنوان هک اخلاقی نیز شناخته میشود. این به افشای آسیبپذیریها در سیستمها قبل از اینکه هکرهای کلاه سیاه بتوانند آنها را شناسایی و از آنها سوءاستفاده کنند، کمک میکند.

تکنیکهایی که هکرهای کلاه سفید استفاده میکنند مشابه تکنیکهای هکرهای کلاه سیاه است، اما این افراد توسط سازمانها جهت آزمایش و کشف حفرههای احتمالی در سیستم امنیتی خود استخدام میشوند.

هکرهای کلاه خاکستری

هکرهای کلاه خاکستری بین افراد خوب و بد قرار میگیرند. برخلاف هکرهای کلاه سیاه، آنها تلاش میکنند تا استانداردها و اصول را زیرپا بگذارند اما بدون اینکه قصد آسیب یا سود مالی داشته باشند.

اقدامات آنها معمولاً در جهت منافع عمومی انجام است. بهعنوان مثال، آنها ممکن است از یک آسیبپذیری برای افزایش آگاهی از وجود آن سوءاستفاده کنند، اما برخلاف هکرهای کلاه سفید، آنها این کار را بهصورت عمومی انجام میدهند.

سایر انواع متداول هکرها عبارتند از هکرهای کلاه آبی که هکرهای آماتوری هستند که اقدامات مخربی مانند حملات انتقامجویانه انجام میدهند، هکرهای کلاه قرمزی که بهدنبال هکرهای کلاه سیاه میگردند تا از حملات آنها جلوگیری کنند و هکرهای کلاه سبز که میخواهند در مورد هک یاد بگیرند و مشاهده کنند.

سایر انواع متداول هکرها تروریستهای سایبری، هکریستها، هکرهای تحت حمایت دولت یا ملت، بچههای اسکریپت، خودیهای مخرب و هکرهای نخبه هستند.

هک اخلاقی چیست؟

هک اخلاقی به اقداماتی گفته میشود که توسط هکرهای امنیتی کلاه سفید انجام میشود.

این شامل دسترسی به سیستمها و شبکههای رایانهای برای آزمایش آسیبپذیریهای احتمالی و سپس رفع هرگونه ضعف شناسایی شده است.

استفاده از این مهارتهای فنی برای اهداف هک اخلاقی قانونی است، مشروط به اینکه فرد دارای مجوز کتبی از مالک سیستم یا شبکه باشد، از حریم خصوصی سازمان محافظت کند و تمام نقاط ضعفی را که پیدا میکند به سازمان و فروشندگان آن گزارش دهد.

آسیبپذیرترین دستگاهها در برابر هک

دستگاههای هوشمند

برخی از دستگاههای هوشمند مانند تلفنهای همراه، اهداف سودآوری برای هکرها هستند. بهویژه دستگاههای اندرویدی نسبت به اپل از فرآیند توسعه نرمافزار متنبازتر و متناقضتری برخوردارند که آنها را در معرض خطر سرقت یا فساد قرار میدهد. بااینحال، هکرها بهطور فزایندهای میلیونها دستگاه متصل به اینترنت اشیا (IoT) را هدف قرار میدهند.

وبکمها

وبکمهای نصبشده در رایانهها یک هدف رایج برای هکرها هستند، عمدتاً بهایندلیل که هک آنها یک فرآیند ساده است. هکرها معمولاً با استفاده از یک تروجان دسترسی از راه دور (RAT) در بدافزار rootkit به رایانه دسترسی پیدا میکنند که به آنها اجازه میدهد نهتنها از کاربران جاسوسی کنند، بلکه پیامهای آنها را نیز بخوانند، فعالیت مرور آنها را ببینند، اسکرینشات بگیرند و همچنین وبکم آنها را هک کنند.

روترها

هک کردن روترها، مهاجم را قادر میسازد تا به دادههای ارسال و دریافت شده ازطریق آنها و شبکههای مرتبط با آنها، دسترسی پیدا کند. هکرها همچنین میتوانند یک روتر را برای انجام اقدامات مخرب گستردهتری مانند حملات انکار سرویس توزیع شده (DDoS)، جعل سیستم نام دامنه (DNS) یا استخراج رمزنگاری هک کنند.

پست الکترونیک

ایمیل یکی از رایجترین اهداف حملات سایبری است. از آن برای گسترش بدافزارها و باجافزارها و بهعنوان تاکتیکی برای حملات فیشینگ استفاده میشود که مهاجمان را قادر میسازد قربانیان را با پیوندهای مخرب هدف قرار دهند.

گوشیهای جیلبریک یا Jailbroken

جیلبریک کردن تلفن به معنای حذف محدودیتهای اعمال شده بر سیستمعامل آن است تا کاربر بتواند برنامهها یا نرمافزارهای دیگری را که ازطریق فروشگاه برنامه رسمی آن در دسترس نیست، نصب کند.

جدا از نقض قرارداد مجوز کاربر نهایی، جیلبریک آسیبپذیریهای بسیاری را در معرض دید قرار میدهد. هکرها میتوانند گوشیهای جیلبریکشده را هدف قرار دهند، که به آنها اجازه میدهد هرگونه اطلاعات موجود در دستگاه را بدزدند، اما حمله خود را به شبکهها و سیستمهای متصل گسترش دهند.

نحوه جلوگیری از هک شدن

چندین اقدامات کلیدی وجود دارد که سازمانها و کاربران میتوانند از آنها پیروی کنند تا اطمینان حاصل شود که احتمال هک شدن خود را بسیار محدود میکنند. این اقدامات عبارتند از:

1) بهروزرسانی نرمافزار

هکرها دائماً بهدنبال آسیبپذیریها یا حفرههای امنیتی هستند که دیده یا اصلاح نشدهاند. بنابراین، بهروزرسانی نرمافزار و سیستمعامل برای جلوگیری از هک شدن کاربران و سازمانها بسیار مهم است.

آنها باید بهروزرسانیهای خودکار را فعال کنند و مطمئن شوند که آخرین نسخه نرمافزار همیشه روی همه دستگاهها و برنامههایشان نصب است.

2) استفاده از رمزهای عبور منحصربهفرد برای حسابهای مختلف

گذرواژههای ضعیف یا اعتبار حسابها شایعترین علت نقض اطلاعات و حملات سایبری هستند. بنابراین، استفاده از رمزهای عبور قوی و منحصربهفرد که شکستن آنها برای هکرها دشوار است و عدماستفاده از رمز عبور یکسان برای حسابهای مختلف، بسیار مهم است.

3) رمزگذاری HTTPS

وبسایتهای جعلی یکی دیگر از وسایل رایج برای سرقت دادهها هستند. در واقع، هکرها یک وبسایت کلاهبرداری ایجاد میکنند که قانونی به نظر میرسد اما در اصل اعتباری را که کاربران وارد میکنند، به سرقت میبرد. مهم است که در ابتدای آدرس وبسایتها بهدنبال پیشوند پروتکل انتقال ابرمتن (HTTPS) باشید. بهعنوان مثال: https://www.sheedsoft.com.

4) خودداری از کلیک بر روی تبلیغات یا لینکهای عجیب

تبلیغات پاپآپ نیز بهطور گسترده توسط هکرها استفاده میشود. وقتی روی آنها کلیک میشود، کاربر را به سمت دانلود ناخواسته بدافزار یا نرمافزارهای جاسوسی بر روی دستگاه خود هدایت میکنند.

سعی کنید که همیشه پیوندها را با دقت مورد بررسی قرار دهید و هرگز روی پیوندهای عجیبغریب در پیامهای ایمیل یا بهویژه در رسانههای اجتماعی کلیک نکنید. زیرا میتواند توسط هکرها برای نصب بدافزار بر روی دستگاه یا هدایت کاربران به وبسایتهای جعلی استفاده شود.

5) تغییر دادن نام کاربری و رمز عبور پیشفرض را در روتر و دستگاههای هوشمند

روترها و دستگاههای هوشمند از نام کاربری و رمز عبور پیشفرض برخوردارند. بااینحال، ازآنجاییکه ارائهدهندگان میلیونها دستگاه را تولید میکنند، این خطر وجود دارد که اعتبارنامهها منحصربهفرد نباشند، به همین دلیل احتمال نفوذ هکرها افزایش پیدا میکند.

بهترین اقدام این است که یک ترکیب نام کاربری و رمز عبور منحصربهفرد برای این نوع دستگاهها تنظیم کنید و یا از برنامههای مدیریت رمز عبور استفاده کنید.

6) دانلود کردن از منابع شخص اول

برنامهها یا نرمافزارها را فقط از سازمانهای مورد اعتماد و منابع شخص اول دانلود کنید. دانلود محتوا از منابع ناشناس به این معنی است که کاربران بهطور کامل نمیدانند به چه چیزی دسترسی دارند و نرمافزار میتواند به بدافزار، ویروس یا تروجان آلوده شود.

7) نصب کردن نرمافزار ضدویروس

نصب نرمافزار آنتیویروس بر روی دستگاهها جهت شناسایی فایلهای مخرب احتمالی، فعالیتها و عوامل بد بسیار مهم است. یک برنامه آنتیویروس قابل اعتماد از کاربران و سازمانها در برابر جدیدترین بدافزارها، جاسوسافزارها و ویروسها محافظت میکند و از موتورهای تشخیص پیشرفته برای مسدود کردن و جلوگیری از تهدیدات جدید و درحال تکامل استفاده میکند.

خط مقدم محافظت از امنیت کامپیوتر شما، استفاده از آنتی ویروسی است که قابلیت اطمینان بالایی داشته باشد و مدام به روزرسانی شود. ما در مجموعهی شیدافزار برای این نگرانی شما عزیزان، ضدویروس شید را پیشنهاد میکنیم.

8) استفاده از VPN

استفاده از شبکه خصوصی مجازی (VPN) به کاربران اجازه میدهد تا بهصورت ایمن در اینترنت پیمایش کنند. همچنین موقعیت مکانی آنها را پنهان میکند و از رهگیری اطلاعات یا فعالیت مرورگر توسط هکرها جلوگیری میکند.

9) وارد نشدن بهصورت پیش فرض ادمین

Admin یکی از نامهای کاربری پرکاربرد بخشهای فناوری اطلاعات است و هکرها از این اطلاعات برای هدف قرار دادن سازمانها استفاده میکنند. ورود با این نام شما را به یک هدف هک تبدیل میکند، بنابراین بهطور پیشفرض با آن وارد نشوید.

10) استفاده از یک برنامه مدیریت رمز عبور

ایجاد رمزهای عبور قوی و منحصربهفرد بهترین روش امنیتی است، اما به خاطر سپردن آنها دشوار است. برنامههای مدیریت رمز عبور ابزارهای مفیدی برای کمک به افراد برای استفاده از رمزهای عبور قوی و پیچیده بدون نگرانی در مورد فراموشی آنها هستند.

11) فعال کردن احراز هویت دو مرحلهای

احراز هویت دو مرحلهای اتکای افراد به رمزهای عبور را حذف میکند و باعث اطمینان از این میشود که شخصی که به یک حساب کاربری دسترسی پیدا میکند همان صاحب اصلی حساب است. هنگامی که یک کاربر وارد حساب کاربری خود میشود، از او خواسته میشود تا مدرک هویتی دیگری مانند اثر انگشت یا کدی که به دستگاهش ارسال میشود، ارائه دهد.

در ضمن اگر علاقمند به آشنایی با ماهیت، چیستی و چگونگی عملکرد احراز هویت دو مرحلهای هستید، میتوانید مقالهی ما را با عنوان احراز هویت دو مرحلهای چیست و چرا از آن استفاده میشود؟، مطالعه بفرمایید.

12) تقویت کردن تکنیکهای ضدفیشینگ

کاربران باید تکنیکهایی را که هکرها برای هدف قرار دادن آنها بهکار میبرند، درک کنند. این مورد مخصوصاً در مورد آنتیفیشینگ و باجافزار است که به کاربران کمک میکند تا از علائم آشکار ایمیل فیشینگ یا حمله باجافزار یا تسویه باجافزار آگاهی کسب کنند.

جمعبندی

گمان میرود بزرگترین هک تاریخ، حمله نقض دادهها علیه یاهو باشد! حمله سال 2013 حدود 3 میلیارد نفر را به خطر انداخت و این شرکت فاش کرد که تمام کاربران تحتتأثیر آن حمله قرار گرفتند.

چین کشوری است که بیشترین تعداد هکرهای خطرناک را دارد. بیشتر حملات سایبری بزرگی که در سرتاسر جهان رخ دادهاند را میتوان به چین ردیابی کرد.

دوست عزیز

به انتهای این مقاله رسیدیم. از اینکه تا به اینجای کار با ما همراه بودید، سپاسگزاریم. خوشحال میشویم که نظر شما عزیزان را در قسمت کامنت مطالعه کنیم. اگر به مطالب بیشتر در حوزهی امنیت و هک علاقمندید میتوانید وبلاگ ما را دنبال کنید.

۵ نظر در “هک چیست و هکر کیست؟”