امروزه بهدلیل وجود دستگاههای دیجیتال و اینترنت، انجام کارهای متفاوت، بسیار راحتتر است. هر چیز خوب یک طرف دیگر هم دارد و این در مورد دنیای دیجیتال امروز نیز صدق میکند. اینترنت تغییرات مثبتی در زندگی ما ایجاد کرده است، اما در مقابل، چالشهایی نیز بههمراه دارد. همانند حملات سایبری که امنیت دادههای شخصیمان را به خطر میاندازد.

تهدیدات سایبری همیشه در حال تکامل هستند، رایجتر و پیچیدهتر میشوند. همچنین، پیشبینیها نشان میدهد: تعداد سازمانهایی که تا سال 2025 حملات سایبری را تجربه خواهند کرد، در مقایسه با سال 2021 سه برابر خواهد شد.

بنابراین، بسیار مهم است که بدانیم مراقب کدام تهدیدها باشیم. در این مقاله به انواع مختلف حملات سایبری و نحوه جلوگیری از آنها میپردازیم.

همچنین اگر بهدنبال سایر راههای محافظت از رایانه و اطلاعات شخصی خود، در برابر انواع خطرات هستید، میتوانید مقالهی ما را با عنوان آشنایی با راهکارهای افزایش امنیت سایبری را مطالعه بفرمایید.

فهرست مطالب

حمله سایبری چیست؟

قبل از اینکه سراغ شناسایی انواع مختلف حملات سایبری برویم، ابتدا شما را با مفهوم و ماهیت حمله سایبری آشنا خواهیم کرد.

به دسترسی غیرمجاز یک شخص ثالث به سیستم یا شبکه شما، حمله سایبری میگویند. همچنین شخصی که حمله سایبری را انجام میدهد، هکر یا حمله کننده نام دارد.

حملات سایبری چندین اثر منفی دارند. هنگامی که یک حمله انجام میشود، میتواند منجر به نقض دادهها و در نتیجه از دست رفتن و یا دستکاری آنها شود.

سازمانها متحمل زیانهای مالی میشوند، اعتماد مشتری مختل میشود و به شهرت آنها نیز آسیب وارد میشود. برای مهار حملات سایبری، ما امنیت سایبری را اجرا میکنیم.

امنیت سایبری روشی برای محافظت از شبکهها، سیستمهای رایانهای و اجزای آنها در برابر دسترسی غیرمجاز است.

انواع حملات سایبری

امروزه انواع مختلفی از حملات سایبری در جهان رخ میدهد. شناخت خوب آنها به ما کمک میکند که در برابرشان محافظت بیشتری از شبکهها و سیستمهای خود به عمل آوریم. در اینجا، 15 نوع از خطرناک ترین حملات سایبری را که میتوانند بر یک فرد یا یک تجارت بزرگ تأثیر بگذارند، بررسی میکنیم:

- Malware

- Phishing

- Man-in-the-middle attack (MITM)

- Distributed Denial-of-Service (DDoS) attack

- SQL injection

- Zero-day exploit

- DNS Tunnelling

- Business Email Compromise (BEC)

- Cryptojacking

- Drive-by Attack

- Cross-site scripting (XSS) attacks

- Password Attack

- Eavesdropping attacks

- AI-Powered Attacks

- IoT-Based Attacks

1) Malware یا بدافزار

یکی از رایجترین انواع حملات سایبری بدافزار است.

بدافزار به ویروسهای نرمافزاری مخرب از جمله کرمها، جاسوسافزارها، باجافزارها، ابزارهای تبلیغاتی مزاحم و تروجانها اشاره دارد.

در واقع نوعی برنامهی کاربردی است که میتواند انواع مختلفی از وظایف مخرب و آسیبزا را انجام دهد.

برخی از گونههای بدافزار برای ایجاد دسترسی دائمی به شبکه طراحی شدهاند، برخی برای جاسوسی از کاربر به منظور به دست آوردن اعتبار یا سایر دادههای ارزشمند هستند و برخی به سادگی برای ایجاد اختلال طراحی شدهاند. نوع دیگری از بدافزارها برای اخاذی از قربانی طراحی شدهاند.

شاید قابل توجهترین نوع بدافزارها، باج افزار باشد. در واقع برنامهای است که برای رمزگذاری فایلهای قربانی طراحی میشود و سپس از آنها برای دریافت کلید رمزگشایی باج میخواهد.

بدافزارها معمولا از طریق یک آسیبپذیری به شبکه نفوذ میکنند.

چگونه از حملات بدافزارها جلوگیری کنیم؟

جلوگیری از آلودگی بدافزارها نیازمند رویکردی چند جانبه است و این کار آسانی نیست.حداقل، شما نیاز دارید که :

- جدیدترین و بهترین نرمافزار حفاظت از هرزنامه و یا بدافزار را نصب کرده باشید.

- اطمینان حاصل کنید که کارکنان شما برای شناسایی ایمیلها و وب سایتهای مخرب آموزش دیدهاند.

- یک خط مشی برای انتخاب رمز عبور قوی داشته باشید و در صورت امکان از احراز هویت چندعاملی استفاده کنید.

- همه نرمافزارها را به روز کنید.

- فقط در صورت لزوم از حسابهای مدیر استفاده شود.

- همیشه دسترسی به سیستمها و دادهها تحت کنترل شما باشد.

- شبکه خود را از نظر فعالیتهای مخرب، از جمله رمزگذاری فایلهای مشکوک، ترافیک شبکه ورودی خروجی، مشکلات عملکرد و غیره نظارت کنید.

2) Phishing یا فیشینگ

حمله فیشینگ زمانی رخ میدهد که مهاجم سعی میکند یک قربانی ناآگاه را فریب دهد تا آن فرد اطلاعات ارزشمندی مانند رمز عبور، جزئیات کارت اعتباری، مالکیت معنوی و غیره را تحویل دهد.

حملات فیشینگ اغلب به شکل ایمیلی که وانمود میکند از سوی یک سازمان قانونی، مانند بانک شما، اداره مالیات، یا نهاد مورد اعتمادتان است وارد میشوند.

عمدتاً فیشینگ به این دلیل که انجام آن آسان و به طرز شگفتآوری مؤثر است جز رایجترین حملات سایبری محسوب میشود.

خط مقدم محافظت از امنیت کامپیوتر شما، استفاده از آنتیویروسی است که قابلیت اطمینان بالایی داشته باشد و مدام بهروزرسانی شود. ما در مجموعهی شیدافزار برای این نگرانی شما عزیزان، آنتیویروس و امنیت اینترنتی شید را پیشنهاد میکنیم.

در نسخه امنیت اینترنتی شید شما میتوانید در برابر ویروسها ایمن باشید، در مقابل تهدیدهای اینترنتی محافظت شوید و نگران ایمنی خریدها، پرداختها و کارهای بانکیتان نباشید. همچنین کنترل برنامههای دستگاهتان را در دست بگیرید.

اما آنچه که این محصول را برای شما جذابتر میکند، امکان دانلود رایگان و استفاده آزمایشی ۳۰ روزه است. این فرصت بینظیر به شما اجازه میدهد تا بدون پرداخت هزینه، تمام قابلیتهای امنیت اینترنتی شید را تجربه کرده و از امکانات پیشرفته آن بهرهمند شوید.

جهت آشنایی بیشتر با محصولات ما روی تصویر زیر کلیک کنید.

چگونه از حملات فیشینگ جلوگیری کنیم؟

تکنیکهای مورد استفاده برای جلوگیری از حملات فیشینگ تقریباً مانند جلوگیری از حملات بدافزارها میباشد. اغلب این حملات برای فریب قربانی به نصب نرمافزارهای مخرب بر روی دستگاه خود به کار میرود.

با این حال، می توان گفت که حملات فیشینگ عمدتاً نتیجه سهلانگاری است و به همین دلیل، آموزش چگونگی حفظ امنیت، بهترین راه برای جلوگیری از آنها خواهد بود.

کارمندان باید برای شناسایی ایمیلها، لینکها و وبسایتهای مشکوک به اندازه کافی آموزش دیده باشند. همچنین از وارد کردن اطلاعات یا دانلود فایلها از سایتهایی که به آنها اعتماد ندارند، خودداری کنند.

همچنین دانلود هر افزونهای که میتواند به شما در شناسایی وبسایتهای مخرب کمک کند،ایدهی بسیار خوبی است.

3) Man-in-the-middle attack (MITM) یا حملهی مرد میانی

حمله مرد میانی یا MITM به عنوان یک حمله شنود نیز شناخته میشود.

در واقع مهاجم بین یک ارتباط دو طرفه قرار میگیرد و برای جاسوسی از قربانیان، سرقت اطلاعات شخصی و اعتبار، یا شاید تغییر مکالمهی آنها به نفع مقاصد خودش تلاش میکند.

با انجام این کار، هکرها داده ها را سرقت و دستکاری میکنند. این روزها حملات MITM خیلی رایج نیست زیرا اکثر سیستمهای ایمیل و چت از رمزگذاری سرتاسری استفاده میکنند.

که این کار صرف نظر از ایمن بودن یا نبودن شبکه مانع دستکاری شخص ثالث در دادههایی که در سراسر شبکه جابجا میشوند، ، خواهد شد.

چگونه از حملات MITM جلوگیری کنیم؟

اگر پروتکلهای ارتباطی که استفاده میکنید دارای رمزگذاری سرتاسری نیستند، هنگام اتصال به شبکه خود از VPNاستفاده کنید.

بهخصوص اگر از طریق Wi-Fi عمومی وصل میشوید.

مراقب وبسایتهای جعلی، پاپآپهای مزاحم و گواهیهای نامعتبر باشید و در ابتدای هر URL بهدنبال HTTPS بگردید.

4) Distributed Denial-of-Service (DDoS) attack یا حملهی نقض سرویس توزیع شده

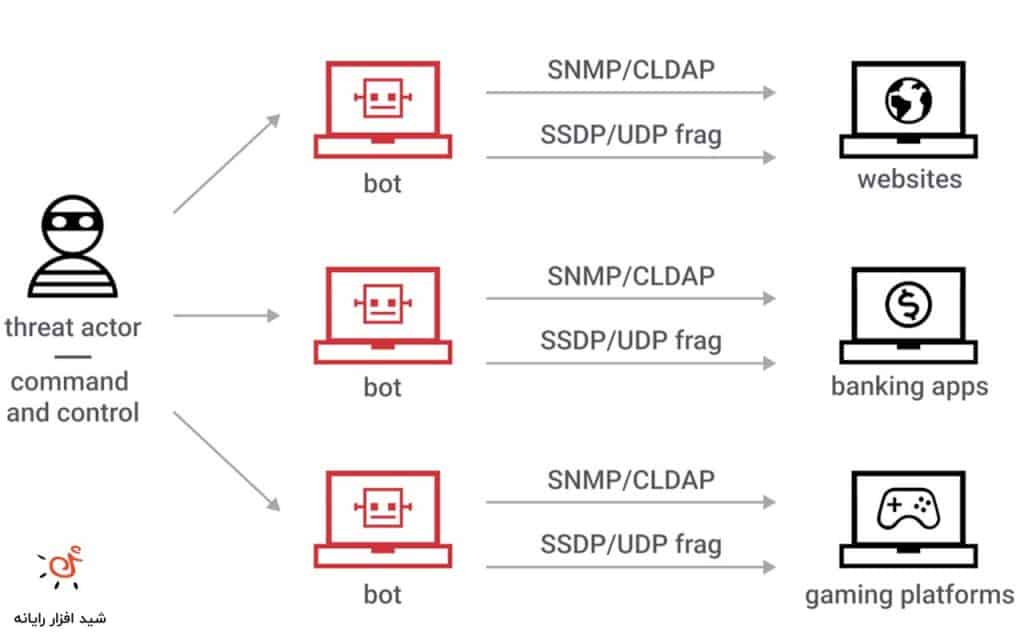

حمله نقض سرویس توزیع شده یک تهدید مهم برای شرکتها است.

در اینجا، مهاجمان سیستمها، سرورها یا شبکهها را هدف قرار میدهند و آنها را با ترافیک پر میکنند تا منابع و پهنای باند خود را تمام کنند. وقتی این اتفاق میافتد، پاسخگویی به درخواستهای دریافتی برای سرورها طاقتفرسا میشود. و در نتیجه وبسایتی که میزبان کاربر بوده است، بسته یا کند میشود.

هنگامی که مهاجمان از چندین سیستم در معرض خطر برای راهاندازی این حمله استفاده میکنند، بهعنوان یک حمله DDoS (Distributed Denial-of-Service) نیز شناخته میشود.

با این حال اکثر فایروالهای پیچیده میتوانند ، حملات نقض سرویس توزیع شده ، را شناسایی کرده و به آنها پاسخ دهند.

چگونه از حملات DDoS جلوگیری کنیم؟

به دلیل علائم هشدار کمی که وجود دارد، جلوگیری از حملات DDoS دشوار است و همچنین راههای کمی برای متوقف کردن حمله پس از شروع آن وجود دارد.

با این اوصاف، فایروال نسل بعدی یا سیستم پیشگیری از نفوذ IPS به شما اطلاعاتی از هرگونه ناهماهنگی در ترافیک، مشکلات عملکرد شبکه، خرابیهای متناوب وب و غیره میدهد.

بهتر این است که سرورهای خود را در مراکز مختلف داده، قرار دهید. زیرا در صورت خرابی سرور فعلی، میتوانید به سرور دیگری سوئیچ کنید.

از بسیاری جهات، بهترین راه برای دفاع از شبکه خود در برابر حملات DDoS، داشتن یک طرح پاسخ آزمایش شده است که به شما امکان این را میدهد تا سیستمهای خود را در اسرع وقت آنلاین کنید.

لازم به ذکر است که بسیاری از ارائه دهندگان خدمات مبتنی بر ابر افزونههای شبکه را ارائه میدهند که شامل ایجاد کپیهای تکراری از دادههای شما یا همان بکاپ است.

5) SQL injection یا حمله تزریق SQL

تزریق SQL نوعی حمله است که مخصوص پایگاه دادههای SQL میباشد.

پایگاههای داده SQL از دستورات SQL برای پرسوجو از دادهها استفاده میکنند و این عبارات معمولاً از طریق یک فرم HTML در یک صفحه وب اجرا میشود.

اگر مجوزهای پایگاه داده به درستی تنظیم نشده باشند، مهاجم قادر به مشاهده، ویرایش و حذف جداول در پایگاه داده خواهد بود.

در واقع هکر یک پرسوجو استاندارد SQL را دستکاری میکند. این کار با تزریق یک کد مخرب به جعبهی جستجوی آسیبپذیر وبسایت انجام میشود و در نتیجه باعث میشود سرور اطلاعات مهمی را فاش کند.

همچنین مهاجمان، میتوانند از این طریق حقوق اداری دریافت کنند.

چگونه از حمله تزریق SQL جلوگیری کنیم؟

تنها راه جلوگیری از حملات تزریق SQL این است که اطمینان حاصل شود که توسعهدهندگان وب همه ورودیها را بهدرستی پاکسازی کرده اند.

به عبارت دیگر، دادهها را نمیتوان مستقیماً از یک جعبه ورودی، مانند یک فیلد رمز عبور، گرفته و در یک پایگاه داده ذخیره کرد.

در عوض، رمز عبور وارد شده باید اعتبارسنجی شود تا اطمینان حاصل شود که معیارهای از پیش تعریف شده را برآورده میکند.

6) Zero-day exploit یا حمله روز صفر

یک اکسپلویت روز صفر پس از اعلام آسیبپذیری شبکه اتفاق میافتد. در بیشتر موارد هیچ راهحلی برای رفع آن آسیبپذیری وجود ندارد.

از این رو توسعهدهندگان نرمافزار در مورد آسیبپذیریها اطلاعرسانی میکنند. این اطلاعرسانی به گوش مهاجمان یا هکرها نیز میرسد.

بسته به نوع و میزان آسیبپذیری، توسعهدهندگان زمان زیادی را صرف برطرف کردن مشکل میکنند. در همین حین، هکرها آسیبپذیری فاش شده را هدف خود قرار میدهند. آنها قبل از اینکه یک وصله یا راهحل برای آن پیاده سازی شود از آسیب پذیری سوءاستفاده میکنند.

چگونه از حمله روز صفر جلوگیری کنیم؟

راهحل های آنتی ویروس سنتی در برابر تهدیدات روز صفر موثر نیستند، زیرا هنوز درباره آنها شناخت کافی ندارند.

با این حال، نسلهای بعدی آنتی ویروس NGAV میتواند به جلوگیری از این حملات کمک کند. بهطور طبیعی، بهروز نگه داشتن تمام نرمافزارها به شما کمک میکند تا در صورت بروز حمله به سرعت بهبود پیدا کنید.

برای آگاهی از سایر راهکارهای جلوگیری از حمله روز صفر بهتر است که مقالهی معرفی روز صفر و خطرات آن را مطالعه بفرمایید.

7) DNS Tunnelling

تونل DNS یک حملهی پیچیده است. که برای دسترسی دائمی مهاجمان به یک هدف مشخص طراحی میشود.

از آنجایی که بسیاری از سازمانها نمیتوانند بر ترافیک DNS نظارت کنند، مهاجمان میتوانند بدافزار را در کوئریهای DNS وارد یا تونل کنند.

این بدافزار برای ایجاد یک کانال ارتباطی پایدار استفاده میشود. و اکثر فایروالها قادر به شناسایی آن نخواهند بود.

چگونه از حملات تونل DNS جلوگیری کنیم؟

- از آنجایی که فایروالهای سنتی و نرمافزار AV قادر به تشخیص تونلسازی DNS نیستند، احتمالاً باید روی ابزارهای تخصصی مانند TunnelGuard، Zscaler و DNSFilter سرمایهگذاری کنید.

- باید اطمینان حاصل کنید که ابزارهایی که استفاده میکنید میتوانند بهطور خودکار اجرای بدافزارهای موجود در جستارهای DNS مخرب را مسدود کنند.

- همچنین باید منابعی را که برای استخراج دادهها مورد استفاده قرار میگیرند، لیست کنید.

- و تمام جستارهای DNS را برای الگوهای مشکوک تجزیه و تحلیل کنید.

8) Business Email Compromise (BEC) یا سازش ایمیل تجاری BEC

در حمله BEC مهاجم افراد خاصی را مانند کارمندی که توانایی مجاز کردن تراکنشهای مالی را دارد مورد هدف قرار میدهد.

سپس به تلاش برای فریب آنها در جهت همکاری با خود میپردازد تا متقاعدشان کند که مبلغ مشخصی را به حسابی که توسط مهاجم کنترل میشود منتقل کنند.

حملات BEC معمولاً شامل برنامهریزی و تحقیق برای مؤثر بودن است. برای مثال، هرگونه اطلاعاتی در مورد مدیران، کارکنان، مشتریان، شرکای تجاری و شرکای تجاری بالقوه سازمان هدف، به مهاجم کمک میکند تا کارمند را متقاعد کند که وجوه را تحویل دهد.

این حملات یکی از مضرترین اشکال حملات سایبری است.

چگونه از حملات BEC جلوگیری کنیم؟

مانند سایر حملات فیشینگ، آموزش آگاهی امنیتی بهترین راه برای جلوگیری از BEC است. کارمندان باید آموزش ببینند که به دنبال ایمیلهایی با دامنه جعلی یا ایمیلهایی که جعل هویت هستند و هر چیز دیگری که مشکوک به نظر میرسد احساس خطر کنند.

9) Cryptojacking کریپتوجکینگ

اصطلاح Cryptojacking ارتباط نزدیکی با ارز دیجیتال دارد.

Cryptojacking زمانی اتفاق میافتد که مهاجمان برای استخراج ارز دیجیتال به رایانه شخص شما دسترسی پیدا میکنند.

در این حمله ابتدا یک وبسایت یا ایمیل توسط کدهای مخرب آلوده یا دستکاری میشود. در نهایت کاربر با کلیک کردن برروی آن سایت یا ایمیل، قربانی این حمله میشود.

آنها همچنین از تبلیغات آنلاین با کد جاوا اسکریپت برای این کار استفاده میکنند. قربانیان از این موضوع بیاطلاع هستند زیرا که کدهای استخراج کریپتو در پس زمینه کار میکنند.

چگونه از Cryptojacking جلوگیری کنیم؟

برای محافظت از شبکه خود در برابر Cryptojacking، باید بر تمام CPU دستگاههای شبکه، از جمله زیرساختهای مبتنی بر ابری که استفاده میکنید، نظارت داشته باشید.

همچنین به کارمندان خود آموزش دهید که مراقب هرگونه اختلال در عملکرد دستگاه خود یا ایمیلهای مشکوکی که دریافت میکنند، باشند.

برای کسب اطلاعات بیشتر در مورد این حملهی سایبری مقالهی معرفی جامع کریپتوجکینگ و راهکارهای جلوگیری از آن را مطالعه بفرمایید.

10) Drive-by Attack

حمله drive-by زمانی رخ میدهد که یک قربانی ناآگاه از یک وبسایت آلوده بازدید میکند و سپس دستگاه او به وسیلهی بدافزار آلوده میشود. این وبسایت میتواند مستقیماً توسط خود مهاجم کنترل شود.

در برخی موارد، بدافزار در محتوایی مانند بنرها و تبلیغات پنهان میشود.

این روزها، کیتهای بهرهبرداری که به هکرهای تازهکار اجازه میدهد تا به راحتی وبسایتهای مخرب را راهاندازی یا محتوای مخرب را از طریق روشهای دیگر توزیع کنند، در دسترس هستند.

چگونه از حمله درایو بای جلوگیری کنیم؟

برای به حداقل رساندن احتمال گرفتار شدن در حمله درایو بای، ابتدا پلاگینهای غیرضروری مرورگر را حذف کنید. زیرا گاهی اوقات از آنها در چنین حملاتی استفاده میشود.

یک ad-blocker نصب کنید یا از یک مرورگر وب متمرکز بر حریم خصوصی مانند Brave استفاده کنید.

البته، غیرفعال کردن کد جاوا اسکریپت در مرورگر میتواند امنیت را بهبود بخشد، اگرچه انجام این کار معمولا عملکرد مرورگر را کند و محدود میکند.

11) Cross-site scripting (XSS) attacks یا حملات اسکریپت بین سایتی XSS

حملات اسکریپت بین سایتی کاملاً شبیه حملات تزریق SQL هستند، فقط با این تفاوت که به جای استخراج دادهها از پایگاه داده، معمولاً برای آلوده کردن سایر کاربرانی که از سایت بازدید میکنند بهکار میروند.

یک مثال سادهی آن میتوان به بخش نظرات در یک صفحه وبسایت اشاره کرد. اگر ابتدای امر ورودی کاربر، قبل از انتشار نظر فیلتر نشود، مهاجم میتواند اسکریپت مخربی را که در صفحه پنهان شده است، منتشر کند.

وقتی کاربری از این صفحه بازدید میکند، اسکریپت اجرا میشود و دستگاه او را آلوده خواهد کرد. همچنین ممکن است برای سرقت کوکیها یا شاید حتی برای استخراج اعتبار کاربران مورد استفاده قرار گیرند. از طرف دیگر، ممکن است تنها کاربر را به یک وبسایت مخرب دیگر هدایت کنند.

چگونه از حمله اسکریپت بین سایتی XSS جلوگیری کنیم؟

اسکریپت بین سایتی یک موضوع پیچیده است که به درک مفاهیم و فناوریهای توسعه وب مانند HTML و جاوا اسکریپت نیاز دارد.

با این حال، به زبان ساده، تکنیکهایی که برای جلوگیری از حملات XSS استفاده میشود، مشابه روشهایی است که برای جلوگیری از حملات تزریق SQL استفاده میشود.

اساسا، شما باید اطمینان حاصل کنید که همه ورودیها بهدرستی پاکسازی شدهاند تا هکرها قادر به تزریق اسکریپتهای مخرب به صفحات وب نشوند.

12) Password Attack حمله رمز عبور

نوعی حمله سایبری است که در آن هکر سعی میکند رمز عبور کاربر را حدس بزند یا با استفاده از نرمافزارهای مختلف بشکند. تکنیکهای مختلفی برای شکستن رمز عبور کاربر وجود دارد. اما توضیح تمام آنها خارج از حوصلهی این مقاله است.

برخی از نمونههای آن عبارتند از حمله Brute-Force، حمله Dictionary، حمله Rainbow Table، Credential Stuffing، Password Spraying و حمله Keylogger. اغلب، مهاجمان با استفاده از تکنیکهای فیشینگ رمز عبور کاربر را به دست میآورند.

چگونه از حملات رمز عبور جلوگیری کنیم؟

- از رمزهای عبوری که تلفیقی از حروف الفبا، عدد و همچنین کاراکترهای خاص هستند، استفاده کنید.

- هرگز از رمز عبور یکسان، برای چندین وب سایت یا حساب کاربری استفاده نکنید.

- رمزهای عبور خود را به روز کنید؛ این کار شما را در برابر حملات رمز عبور ایمن میکند.

برای آگاهی از ویژگیهای یک رمز عبور قوی مقالهی ضرورت استفاده از رمز عبور قوی را مطالعه بفرمایید.

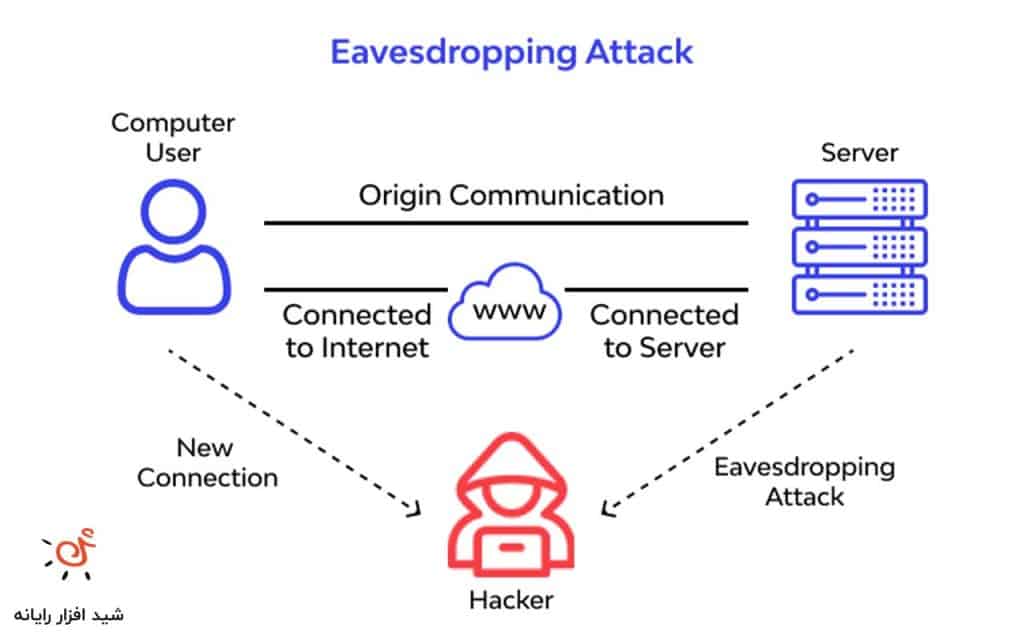

13) Eavesdropping attacks حملات استراقسمع

گاهی اوقات حملات استراقسمع به عنوان snooping یا sniffing شناخته میشوند.

در حمله شنود یا استراقسمع هکر پیوسته در تلاش برای رهگیری و دسترسی به دادههایی است که در سراسر یک شبکهی ناامن ارسال میشوند.

بنابراین معمولا از کارمندان خواسته میشود که در صورت دسترسی (بوسیلهی یک هاتاسپات عمومی ناامن) به شبکه شرکت، حتما از VPN استفاده کنند.

چگونه از حملات استراقسمع جلوگیری کنیم؟

- مانند حملات MITM، بهترین راه برای جلوگیری از حملات شنود این است که اطمینان حاصل شود که تمام دادههای حساس، چه در حالت ذخیره و چه در حال انتقال، رمزگذاری شده باشند.

- پیوسته بیاعتماد باشید، و تمام بستههای دریافتی خود را احراز هویت کنید.

- برای نظارت بر شبکه خود از راهحل؛ جلوگیری از نفوذ ترافیک مشکوک و رد هر بسته با آدرسهای جعلی ، استفاده کنید.

- از آنجایی که بسیاری از حملات شنود برای آلوده کردن کانالهای ارتباطی به بدافزار متکی هستند، کارکنان باید به اندازه کافی آموزش ببینند تا تلاشهای فیشینگ را شناسایی کنند.

14) AI-Powered Attacks حملات مبتنی بر هوش مصنوعی

استفاده از هوش مصنوعی برای انجام حملات سایبری پیچیده یک چشمانداز دلهرهآور است. زیرا ما هنوز نمیدانیم که چنین حملاتی چه تواناییهایی خواهند داشت.

مهمترین حمله مبتنی بر هوش مصنوعی که تا به امروز دیدهایم، استفاده از باتنتهای مجهز به هوش مصنوعی است که از ماشینهای برده برای انجام یک حمله بزرگ DDoS استفاده میکردند.

با این حال، ما احتمالاً شاهد حملات بسیار پیچیدهتری در آینده خواهیم بود. نرمافزار مجهز به هوش مصنوعی میتواند بیاموزد که چه نوع رویکردهایی بهتر عمل میکنند و روشهای حمله خود را بر این اساس تطبیق دهد.

آنها میتوانند از فیدهای اطلاعاتی و همچنین اسکن سیستمها برای شناسایی سریع آسیبپذیریهای نرمافزار استفاده کنند.

حملات مبتنی بر هوش مصنوعی میتوانند برخلاف انسانها شبانهروزی کار کنند. آنها همچنین سریع، کارآمد، مقرونبهصرفه و سازگار هستند.

چگونه از حملات مبتنی بر هوش مصنوعی جلوگیری کنیم؟

متأسفانه، هیچ راهحل سادهای برای جلوگیری از حملات هوش مصنوعی وجود ندارد.

البته بدون شک تمام راهحلهایی که در بالا ذکر شد، به شما کمک خواهند کرد. با این حال، مشکل هوش مصنوعی این است که بسیار غیرقابل پیشبینی است.

به عبارت دیگر، ما هیچ ایدهای نداریم که در سالهای آینده چه نوع ابر ویروسهایی پدیدار خواهند شد و نمیدانیم چگونه از هوش مصنوعی برای مبارزه با آنها استفاده میشود.

15) IoT-Based Attacks حملات مبتنی بر اینترنت اشیا

همانطور که در حال حاضر وجود دارد، دستگاههای IoT بهطور کلی نسبت به اکثر سیستمعاملهای مدرن از امنیت کمتری برخوردار هستند. به همین دلیل هکرها مایلند از آسیبپذیریهای آنها سوءاستفاده کنند.

همانند هوش مصنوعی، اینترنت اشیا هنوز یک مفهوم نسبتاً جدید است و بنابراین ما هنوز نمیدانیم که مجرمان سایبری با چه هدفی و از چه روشهایی برای بهرهبرداری از دستگاههای IoT استفاده میکنند.

شاید هکرها دستگاههای پزشکی، سیستمهای امنیتی و دماسنجهای هوشمند را هدف قرار دهند. یا شاید بهدنبال به خطر انداختن دستگاههای IoT برای راهاندازی حملات DDoS در مقیاس بزرگ باشند.

چگونه از حمله اینترنت اشیا جلوگیری کنیم؟

دستگاههای اینترنت اشیا معمولاً به هم متصل هستند، به این معنی که اگر یک دستگاه در معرض خطر قرار گیرد، این امکان وجود دارد که حمله به دستگاههای دیگر نیز سرایت کند.

بدتر از آن، دستگاههای اینترنت اشیا امنیت داخلی بسیار پایینی دارند، که آنها را به یک هدف عالی برای هکرها تبدیل میکند.

علاوه بر اجرای اقدامات امنیتی عمومی، باید اطمینان حاصل کنید که: تنظیمات روتر پیشفرض را تغییر دادهاید، از یک رمز عبور قوی و منحصربهفرد استفاده میکنید، دستگاههای IoT را زمانی که استفاده نمیشوند قطع کنید، و مطمئن شوید که آخرین بهروزرسانیها را انجام دادهاید.

خلافکارن عملیات خود را مانند یک تجارت اداره میکنند. آنها دقیقا میدانند که چگونه به آنچه میخواهند برسند. بنابراین همیشه برای شرکتها خطرات مختلفی وجود دارد.

چگونه از حملات سایبری جلوگیری کنیم؟

اگرچه ما به چندین روش برای جلوگیری از انواع مختلف حملات سایبری که در مورد آن بحث کردیم نگاهی انداختیم، اما اجازه دهید بهطور خلاصه چند نکته دیگر را که میتوانید برای جلوگیری از این نوع حملات به کار بگیرید، بررسی کینم:

- رمزهای عبور خود را مرتباً تغییر دهید و از رمزهای عبور الفبایی عددی که شکستن آنها دشوار است، استفاده کنید. از یک رمز عبور 2 بار استفاده نکنید.

- سیستمعامل و برنامههای خود را بهطور منظم بهروز کنید. این یک روش پیشگیری اولیه برای هرگونه حمله سایبری است. این کار آسیبپذیریهایی که هکرها تمایل به سوءاستفاده از آنها دارند را، از بین میبرد. از آنتی ویروس قابلاعتماد و قانونی استفاده کنید.

- از فایروال و سایر ابزارهای امنیت شبکه مانند سیستمهای جلوگیری از نفوذ، کنترل دسترسی، امنیت برنامه و غیره استفاده کنید.

- به یاد باشد که همیشه از باز کردن ایمیلهایی با فرستندهی ناشناس خودداری کنید. ایمیلهایی را که دریافت میکنید از نظر حفرهها و خطاهای مهم بررسی کنید.

- از VPN استفاده کنید. این کار باعث رمزگذاری ترافیک بین سرور VPN و دستگاه شما میشود.

- بهطور مرتب از اطلاعات خود نسخه پشتیبان یا بکاپ تهیه کنید. به گفته بسیاری از متخصصان امنیتی، ایدهآل آن است که 3 نسخه از دادههای خود را در 2 نوع مختلفی از رسانه و یک کپی دیگر در مکانی خارج از سایت (ذخیرهسازی ابری) داشته باشید. از این رو، حتی در جریان یک حمله سایبری، میتوانید دادههای سیستم خود را پاک کرده و سپس آنها را بازیابی کنید.

- از احراز هویت 2 عاملی یا چند عاملی استفاده کنید. احراز هویت 2 مرحلهای، از کاربران میخواهد که 2 عامل احراز هویت متفاوت را برای تأیید خود ارائه دهند. هنگامی که از شما بیش از 2 روش دیگر؛ به غیر از نام کاربری و رمز عبور برای احراز هویت درخواست میشود، آن را احراز هویت چندعاملی میگویند.

جمعبندی

در این مقاله شما به چیستی حمله سایبری، آشنایی با رایجترین آنها و راههای جلوگیری از این حملات آگاه شدید. امروزه با افزایش تعداد جرایم سایبری، آگاهی از این حوزه و راههای افزایش امنیت شبکه و اطلاعات خود حیاتی است.

دوست عزیز

به انتهای این مقاله رسیدیم. از اینکه تا به اینجای کار با ما همراه بودید، سپاسگزاریم. خوشحال میشویم که نظر شما عزیزان را در قسمت کامنت مطالعه کنیم. اگر به مطالب بیشتر در حوزهی امنیت و هک علاقمندید میتوانید وبلاگ ما را دنبال کنید.