- بهترین امکانات پیشرفته امنیتی ویندوز 11 در ویندوز 10 نیز وجود دارد. کافیست که آنها را فعال کنید.

زمانی که ویندوز 11 در اواخر ژوئن 2021 منتشر شد، خیلی از مردم مجذوب ظاهر متفاوت آن شدند و بسیاری از طرفداران PC به سایت دانلود نسخه آزمایشی آن رجوع کردند. اما طولی نکشید که معلوم شد این نسخه جدید برای اینکه بتوان از ویژگیهای جدید سختافزاری و مجازیسازی آن استفاده نمود، ملزومات جدیدی را برای کامپیوترها در نظر دارد.

اینها ویژگیهای برای ایجاد امنیت در حیطه کار تجار و مصرف کنندگان که از آنها در برابر بدافزارهای پیچیده نوین محافظت میکند، حیاتی هستند.

سپس مشخص شد که تمام این ویژگیها هم اکنون در نسخه 20H2 ویندوز 10 وجود دارد. در واقع نیاز نیست که تا انتشار ویندوز 11 و خرید یک کامپیوتر جدید صبر کنید.

شما میتوانید با ایجاد تغییراتی در قسمت group policy یا با تنظیم منوی Device Security این ویژگیها را فعال کنید.

در ضمن اگر علاقمند به آشنایی با تغییرات و امکانات جدید ویندوز 11 هستید میتوانید مقالهی ما با عنوان آشنایی با تغییرات ویندوز 11 را، مطالعه بفرمایید.

ویژگی اول: TMP 2.0 و Secure boot

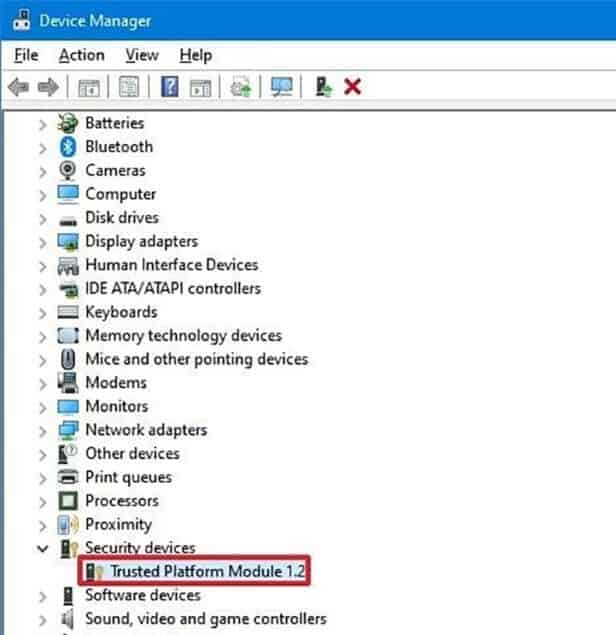

TPM یا ماژول بستر قابل اطمینان، نام یک فناوری است که امکانات امنیتی رمزنگاری را از طریق سختافزار فراهم میکند. اگر کامپیوتر شما حدود 5 سال عمر داشته باشد احتمالاً سختافزار مورد نیاز روی مادربورد شما وجود دارد.

برای تحقیق این موضوع میتوانید Device Manager را باز کرده و دنبال Trusted Platform Module 2.0 در قسمت Security devices بگردید.

آشنایی با عملکرد این امکان

با استفاده از این امکان میتوانید کلیدهای رمزنگاری که مختص سیستم شما باشد را تولید کنید. این ویژگی برای پشتیبانی قابلیت Secure boot یا بوت امن کاربرد دارد. کاری که انجام میدهد این است که صحت و سلامت کد بوت سیستمعامل را که شامل سختافزار و قسمتهای جداگانه آن میشود را بررسی میکند.

درنهایت اطمینان حاصل شود که دستکاری نشدهاند یا خیر.

از سمت شما نیازی نیست کاری انجام شود. اگر سیستم شما پشتیبانی کند خودبهخود فعال میشود مگر آنکه در تنظیمات UEFI این ویژگی را غیرفعال کرده باشید. سازمان مسئول این اختیار را دارد که این ویژگی را با استفاده از Group Policy در ویندوز 10 فعال کند.

اکثر سازندگان کامپیوتر شخصی این قابلیت را فعال میکنند اما برخی نیز غیرفعال میکنند. اگر در تنظیمات Device Manager اسم این ویژگی را نمیبینید یا اینکه غیرفعال نمایش است، باید به تنظیمات UEFI بروید و چک کنید.

اگر که TPM برای سیستم شما نباشد میتوانید با اجرای ابزار tmp.msc ازطریق خط فرمان آن را تنظیم کنید.

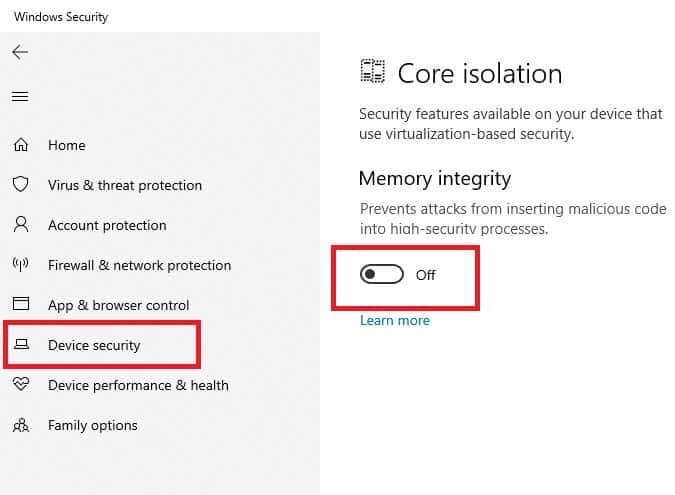

ویژگی دوم: مجازیسازی و HVCI

درحالیکه چندین سال است که TPM بر روی اکثر کامپیوترهای شخصی وجود دارد، یکی از ویژگی خاص امکانات پیشرفته امنیتی ویندوز 11 و 10 ویژگی دیگری بهنام HVCI است که در واقع ویژگی محافظت کد بهوسیله ماشین مجازی است. که در منوی Device Security ویندوز با نام Memory Integrity شناسایی میشود.

این ویژگی یکی از ملزومات استفاده از ویندوز 11 است. اما در ویندوز 10 باید آن را بهصورت دستی فعال کنید. برای این کار روی Core Isolation Details کلیک و گزینهMemory Integrity را فعال کنید. شاید حدود یک دقیقه طول بکشد تا فعال شود. زیرا نیازمند بررسی شدن صفحات حافظه است.

این ویژگی فقط روی پردازندههای 64 بیتی دارای اضافات مجازیسازی قابل استفاده است. مانند AMD-V یا Intel VT-X. در واقع این قابلیت در چیپهای سرورها از سال 2005 وجود داشته است ولی در سیستمهای خانگی از سال 2015 ایجاد شد.

همچنین نیازمند ویژگی SLAT میباشد که در فناوریهای VT-X2 اینتل و RVI ایامدی وجود دارد.

یک نیازمندی دیگر HVCI این است که هرگونه ورودی-خروجی IO که دارای امکان DMA باشند حتماً باید از طریقIOMMU ارتباط برقرار کنند. این فناوری نیز در پردازندههای VT-D با فناوری اینتل یا AMD-Vi وجود دارد.

با این وصف به نظر میآید که ملزومات زیادی وجود دارد. باید به منوی Device Security بروید و ببینید که این ویژگیها وجود دارند یا خیر.

کارکرد مجازیسازی

حالا سؤالی که مطرح میشود این است که آیا مجازیسازی عموما برای بهبود کارکرد سرویسدهندگان یا برای کار توسعهدهندگان نرمافزار استفاده نمیشود؟ بله اما امروزه بیشتر و بیشتر از این فناوری برای لایهبندی قسمتهای امنیتی سیستمعاملهایی نظیر ویندوز استفاده میشود.

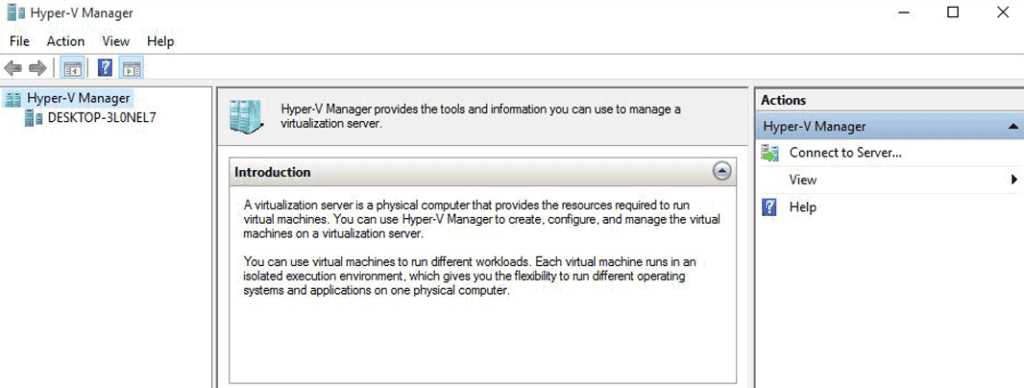

در ویندوز 10 ویژگی VBS از فناوری Hyper-V مایکروسافت استفاده میکند تا یک منطقه امنیتی در حافظه به وجود آورد. در واقع این منطقه برای اجرای چندین راهکار امنیتی جهت محافظت از رخنههای امنیتی کهنه، ایجاد شد.

ویژگی HVCI از قابلیت VBS برای محکمسازی اجرای قانون صحت کد سود میبرد. این کار را با بررسی درایورهای کرنل و کدهای دودویی اجرایی قبل از بوت سیستمعامل انجام میدهد. بدینگونه از اجرا شدن درایورها و فایلهای سیستمی امضا نشده در حافظه جلوگیری میکند.

این محدودیتها باعث حفاظت منابع حیاتی سیستمعامل و داراییهای امنیتی نظیر رمزهای عبور میشود. بنابراین حتی اگر یک بدافزار به کرنل دسترسی پیدا کند باز هم نمیتواند کار زیادی انجام دهد زیرا که سیستم مجازیسازی شده میتواند از اجرای بدافزار یا دسترسی آن به منابع مهم جلوگیری کند.

VBS نیز کارهای مشابهی انجام میدهد اما این ویژگی برنامهها را برای کد برنامههای کاربردی، قبل از اجرا شدن بررسی میکند و تنها زمانی که دارای گواهی معتبر باشند، اجرا میکند. این کار را با مجوزدهی قسمتهای جداگانه حافظه انجام میدهد. و تمام این فرایند در یک قسمت جداگانه امن که محافظت بالایی در برابر ویروسها و بدافزارهای سطح کرنل دارد، انجام میشود.

میتوان VBS را افسر بررسی کد ویندوز تصور کرد که بهوسیله پردازنده دارای قابلیت مجازیسازی، فعال میشود.

ویژگی سوم: گارد برنامه Microsoft Defender

یک ویژگی دیگر که خیلی از کاربران ویندوز با آن آشنا نیستند Microsoft Defender Application Guard میباشد.

این نیز یک ویژگی مبتنیبر مجازیسازی میباشد که وقتی همزمان با آخرین نسخه مرورگر Edge یا کروم یا فایرفاکس استفاده شود، باعث ایجاد یک کپی ایزوله شده از مرورگر میشود. درنهایت منجر به حفاظت از سیستم و دادههای سازمانی در برابر وبسایتهای مخرب میشود.

در این حالت اگر که مرورگر به یک شکلی دچار آلودگی شود، سیستم مجازیساز Hyper-V که جدا از سیستمعامل اجرا میشود، به شکل ایزوله شده از قسمتهای حیاتی و دادههای سازمانی محافظت میکند.

این ویژگی با تنظیمات Network Isolation کار میکند تا حریم خصوصی شبکه شما را که توسطGroup Polcy سازمانی شکل میگیرد را مشخص کند.

همچنین برای محافظت از مرورگر شما، با نرمافزار مایکروسافت 365 و آفیس یکپارچه میشود تا از دسترسی آن برنامهها به منابع حساس مانند دادهها و رمزهای سازمانی جلوگیری کند .

میتوان این ویژگی را در نسخههای Professional و Enterprise ویندوز 10 با استفاده از تنظیمات Features یا یک دستورPowershell فعال نمود. همچنین نیازمند فعال بودن Hyper-V ندارد.

با اینکه مخاطب این ویژگی بیشتر سازمانها و تجار کوچک هستند، اما کاربران معمولی نیز میتوانند با یک اسکریپت ساده Group Policy Objects آن را فعال کنند.